Visualice fácilmente vulnerabilidades y problemas

Desde la sección de vulnerabilidades, puede acceder a una lista completa de todas las vulnerabilidades y problemas identificados en su aplicación hasta la fecha. Al hacer clic en cada elemento, podrá ver información detallada y más información sobre cada problema. Esto le permitirá mantenerse informado y tomar las medidas necesarias para abordar y resolver posibles riesgos de seguridad.

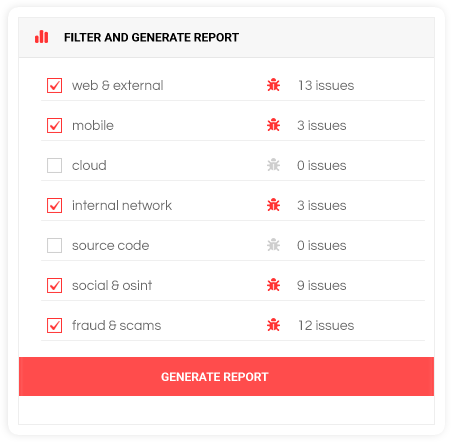

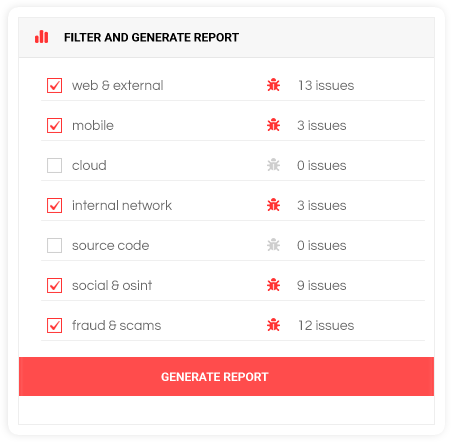

Informes instantáneos

Informes fáciles y rápidos: filtre las vulnerabilidades según el tipo de recurso y genere un informe a pedido cuando lo necesite, lo que garantiza información útil rápidamente.

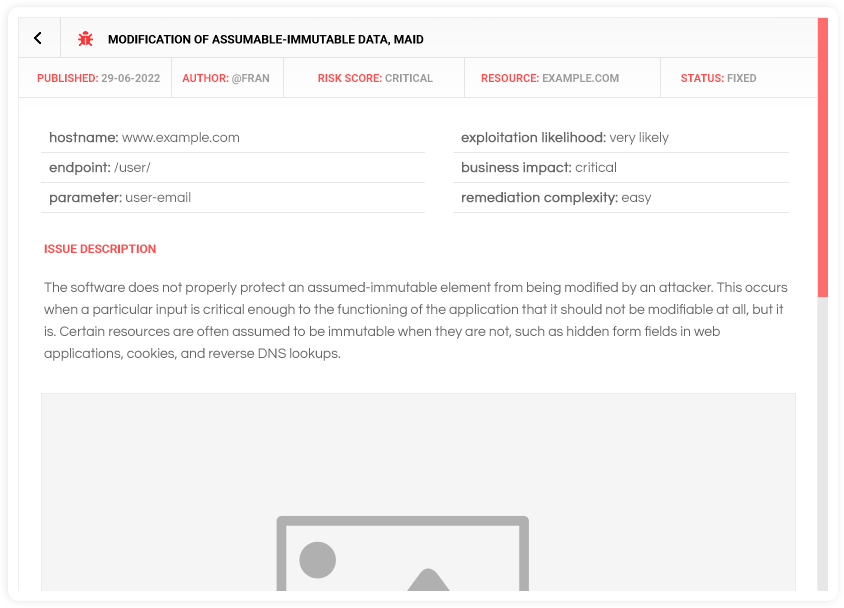

Descripción general de vulnerabilidades

Visualización rápida de vulnerabilidades: monitoree fácilmente la criticidad asociada a cada vulnerabilidad, y vea cuáles están activas y cuáles están resueltas.

Obtenga todos los detalles de la vulnerabilidad

Obtenga información precisa y práctica sobre cada vulnerabilidad identificada, incluida su descripción técnica, el posible impacto comercial, la complejidad de la solución y los pasos recomendados para resolverla de manera eficaz .

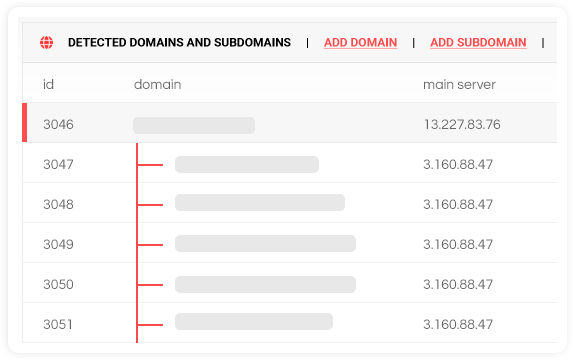

Gestione su alcance

Agregue fácilmente aplicaciones web y móviles, direcciones IP externas e internas, y más, para obtener información crucial sobre vulnerabilidades y riesgos potenciales. Nuestros hackers profesionales se asegurarán de descubrir cualquier problema potencial dentro del alcance de su organización .

Capacidades del sistema

Definición del Alcance/Superficie de Ataque :

La aplicación cuenta con 6 módulos diferentes dedicados exclusivamente al alcance y la superficie de ataque. Cada uno de estos módulos corresponde a un tipo específico de activo que se someterá a pruebas de penetración/alcance. Por ejemplo, si solo desea revisar sus aplicaciones web y móviles, puede dejar el resto del alcance sin completar.

Recursos web:

En esta sección, puede incluir dominios y subdominios para realizar pruebas de penetración. La aplicación incluye una función integrada para detectar subdominios, y nuestra política predeterminada es detectar la TI oculta lo antes posible, de modo que su superficie de ataque o alcance se puedan ampliar o reducir cuando su organización lo requiera.

Recursos móviles:

En esta sección, puede analizar las aplicaciones móviles. Puede usarla para realizar pruebas de penetración y evaluar la seguridad de su propia aplicación, o para analizar las aplicaciones que usted y su equipo usan a diario y comprobar si su información está protegida adecuadamente.

Recursos en la nube:

Este módulo contiene los recursos en la nube de su organización. Nuestras capacidades se limitan a Amazon Web Services, Microsoft Azure y GCP.

Recursos LAN:

Este módulo le permite definir activos de red de área local o acceso interno y proporcionar a nuestro equipo acceso a uno.

Código fuente:

Supervise su ciclo de desarrollo y sus procesos con un especialista dedicado con experiencia demostrada en la pila requerida. Si está considerando agregar una dependencia a su código fuente, también podría interesarle analizar dichas dependencias para evitar ataques a la cadena de suministro.

Recursos web:

En esta sección, puede incluir dominios y subdominios para realizar pruebas de penetración. La aplicación incluye una función integrada para detectar subdominios, y nuestra política predeterminada es detectar la TI oculta lo antes posible, de modo que su superficie de ataque o alcance se puedan ampliar o reducir cuando su organización lo requiera.

Comunicación e informes:

La aplicación consta de tres módulos especializados diseñados para optimizar la comunicación y la generación de informes para sus necesidades de pruebas de penetración. Cada módulo tiene una función específica para mejorar su experiencia y eficiencia en la gestión de evaluaciones de seguridad.

Problemas:

Visualice y aborde vulnerabilidades. Le permite visualizar cada problema o vulnerabilidad presente en sus activos. Proporciona una plataforma para solicitar asistencia dentro de la interfaz de problemas si necesita soporte adicional. Adapte su enfoque para gestionar vulnerabilidades específicas de forma eficiente.

Crear informes:

Cree informes personalizados a demanda. Le permite seleccionar un grupo de problemas (p. ej., recursos web o móviles) y generar informes detallados y personalizados. Elija parámetros y criterios específicos para el informe que se ajusten a sus necesidades. Eficiencia: agiliza el proceso de generación de informes completos para una comunicación eficaz.

Atención al Cliente:

Aborde las necesidades de seguridad informática de su empresa. Ofrece un espacio dedicado para solicitar asistencia especializada para cualquier necesidad específica de seguridad informática. Soporte personalizado: Adapte sus solicitudes de soporte a las necesidades específicas de seguridad de su empresa. Facilita un canal directo para obtener soporte oportuno y especializado.

Bitcoin es bienvenido

Para clientes y nuestros hackers éticos: aceptamos las principales criptomonedas, incluyendo bitcoin, ethereum y litecoin. Al aceptar estas criptomonedas, facilitamos la interacción de nuestros clientes con nosotros.

Testimonios de Linkedin